Veeam Backup & Replication V13 Beta – Partie 1

Lors du VeeamON à San Diego, la très attendue V13 de Veeam Backup & Replication a été officiellement annoncée. Cette dernière version promet d'apporter une multitude de nouvelles fonctionnalités et d'améliorations qui élèveront sans nul doute nos stratégies de protection des données à un nouveau niveau.

Dans cette série d'articles, je vous guiderai dans le processus d'installation et fournirai un aperçu approfondi des fonctionnalités bien connues et nouvellement introduites (pour rappel nous sommes sur une version Beta toutes les fonctionnalités ne sont pas encore disponibles).

Que vous soyez un utilisateur Veeam expérimenté ou nouveau sur la plateforme, cette série vise à vous fournir les connaissances nécessaires pour tirer le meilleur parti de cette plateforme.

Veeam Software Appliance

L'une des annonces phares de VeeamON était la sortie de la version appliance Linux, oui Veeam Backup & Replication bascule sur Linux. (La version Windows n’est pour l’instant pas dépréciée ne vous inquiétez pas).

Objectif : on veut un produit qui fait de la sauvegarde et plus se soucier à maintenir les OS.

Dans ce premier d’article, nous couvrirons le processus d'installation de cette nouvelle appliance, basée sur Rocky Linux et l’utilisation des consoles de management.

⚠️Rappel : Nous testons une version bêta ici. Certaines fonctionnalités manquent encore, sont incomplètes ou pourraient même ne pas arriver dans la version finale.

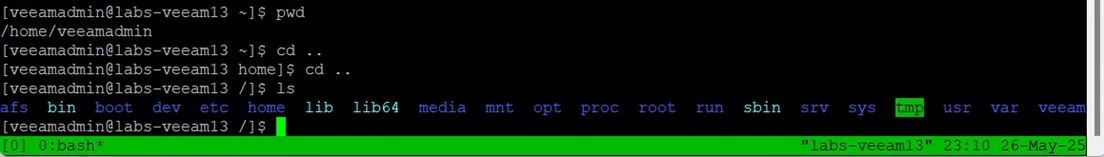

Déploiement : Dans cette version Beta afin de déployer la V13 comme machine virtuelle, des prérequis sont nécessaire :

- Avoir deux disques durs de 256+ Go chacun est obligatoire.

- J'ai alloué 4 vCPU et 16Go vRAM.

- Rocky Linux comme type d'OS, car c'est ce que Veeam utilise ici. Un adaptateur SCSI paravirtualisé sera utilisé par défaut.

Informations complémentaires :

La conception de l'interface utilisateur WebUI est à 80 % du rendu final

La coneption de l’interface

- Installation

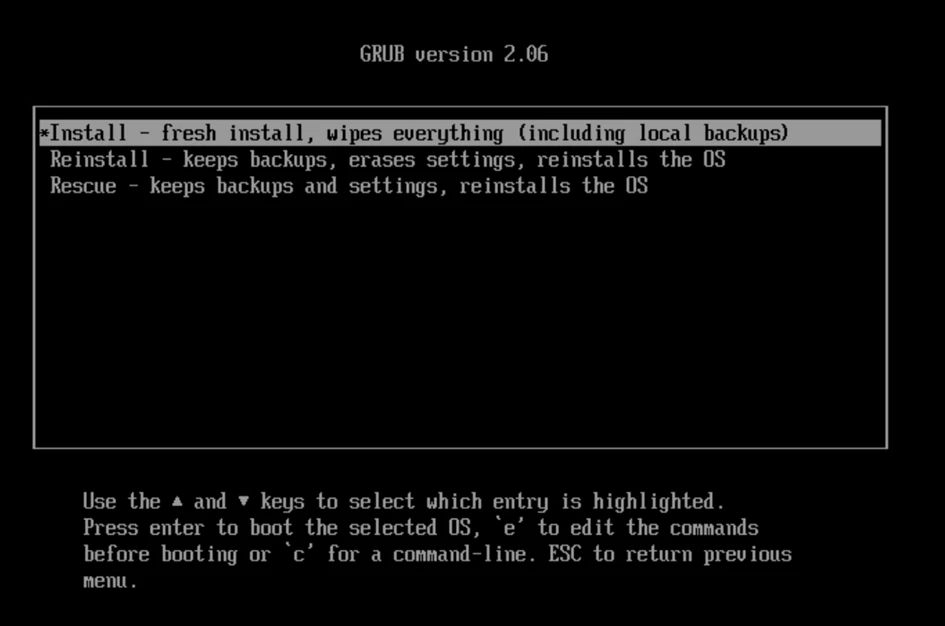

Une fois l’ISO attaché et la VM démarrée un menu GRUB apparait avec deux options :

- Installer Veeam Backup and Replication (VBR)

- Installer Enterprise Manager (VBEM)

Ici nous déployons VBR, le choix suivant est de savoir si nous voulons effectuer une installation complète, réinstaller ou réparer une installation défaillante. S’agisant d’une première installation on choisit le premier choix. Attention, cela effacera toutes vos données et sauvegardes qui pourraient déjà être présentes dans le système.

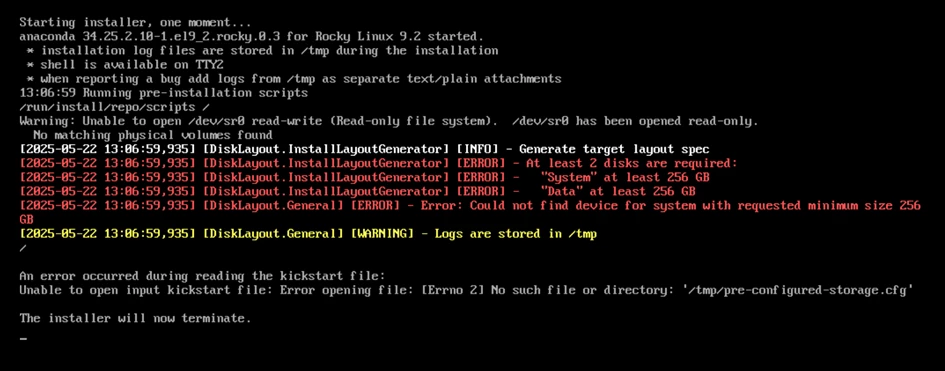

L’installeur vérifie que les prérequis sont bien respectés, exemple si on n’alloue pas deux disques de 256GB.

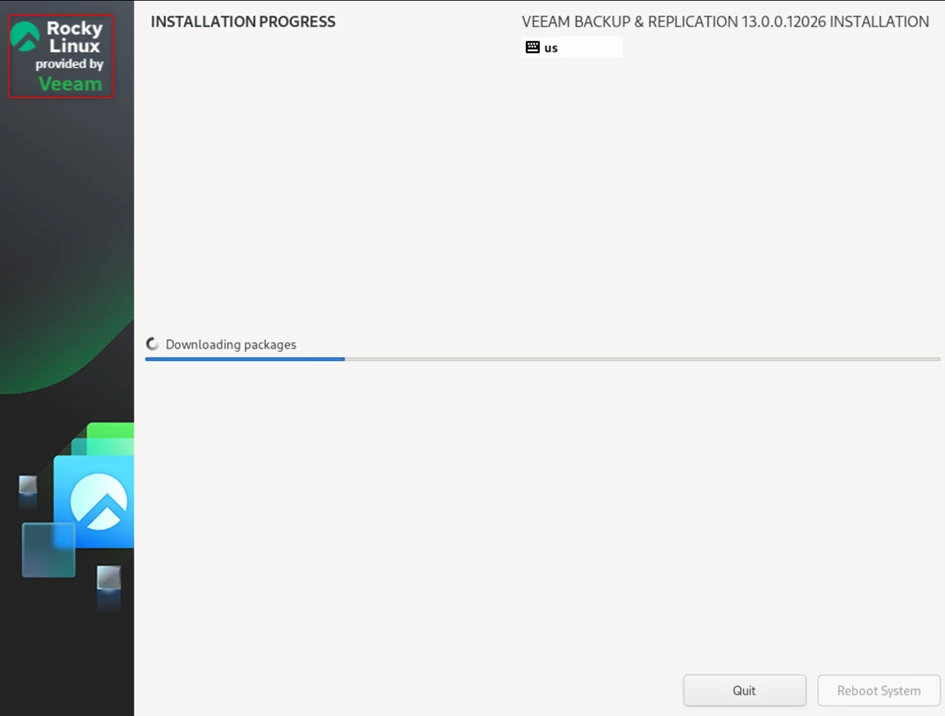

Si les prérequis sont bien respectés, l’installation démarre, nous voyons l'indication qu'une version adaptée de Rocky Linux par Veeam est utilisée.

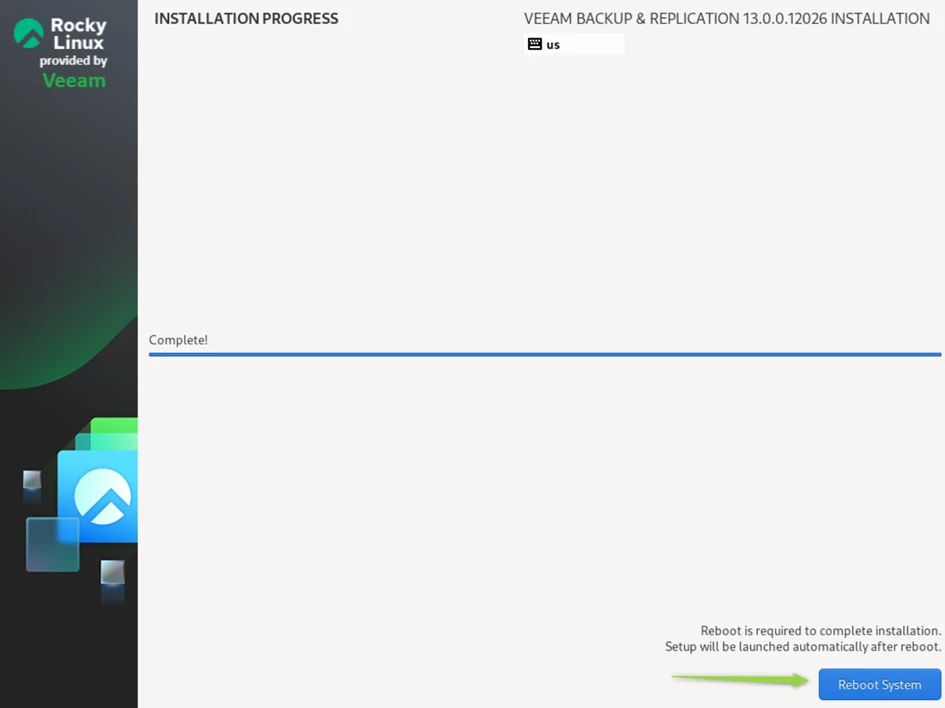

Une fois l’installation terminée il suffit de reboot le système pour lancer la configuration de l’appliance

Lors du démarrage nous avons le choix de boot sur différente partition Rocky lui-même, un système de secours ou les paramètres du firmware UEFI.

- Configuration

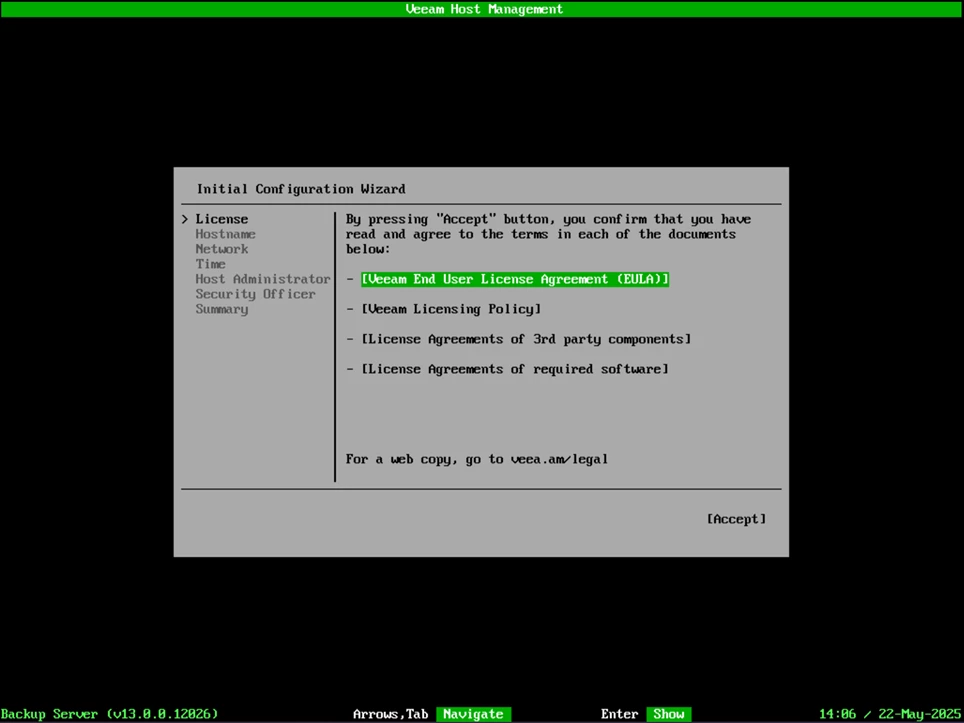

Nous allons maintenant configurer notre appliance, on accepte les accords de licence

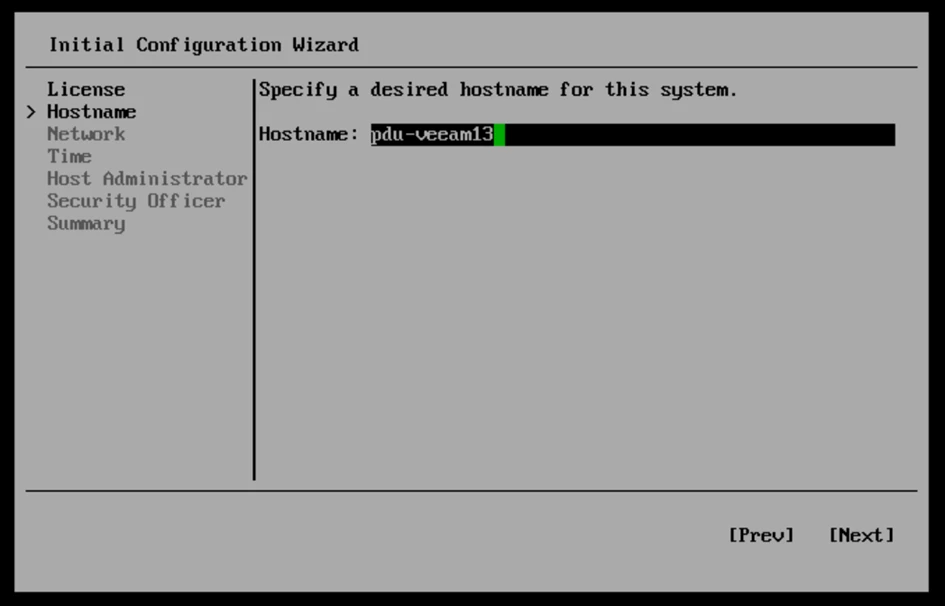

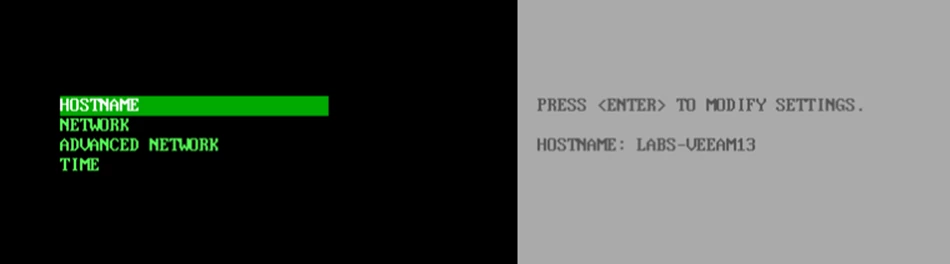

Définir un nom pour la machine

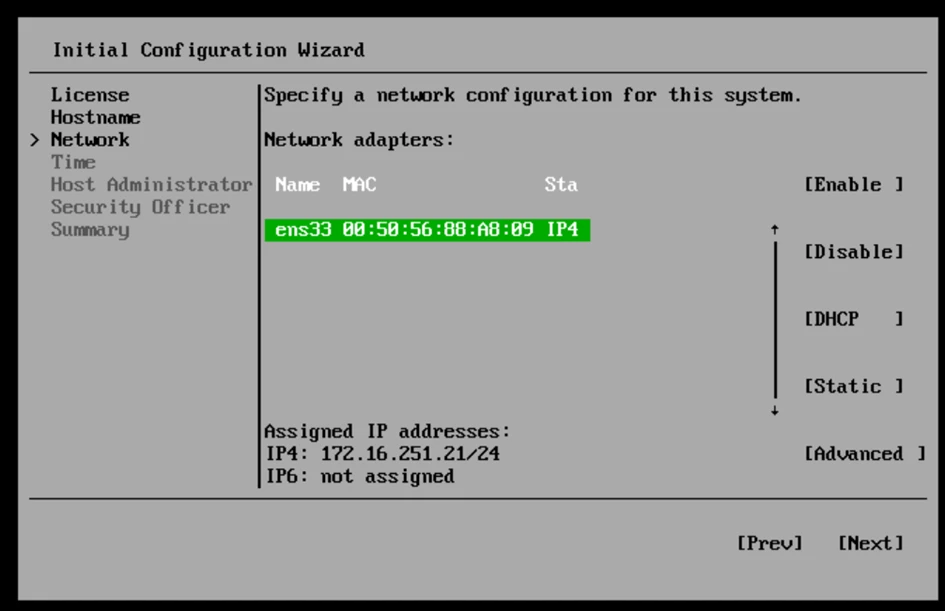

Il faut ensuite configurer la partie réseau, si vous avez plusieurs carte il est possible de les identifier avec l’adresse MAC. (Prise en charge IPv4 et IPv6)

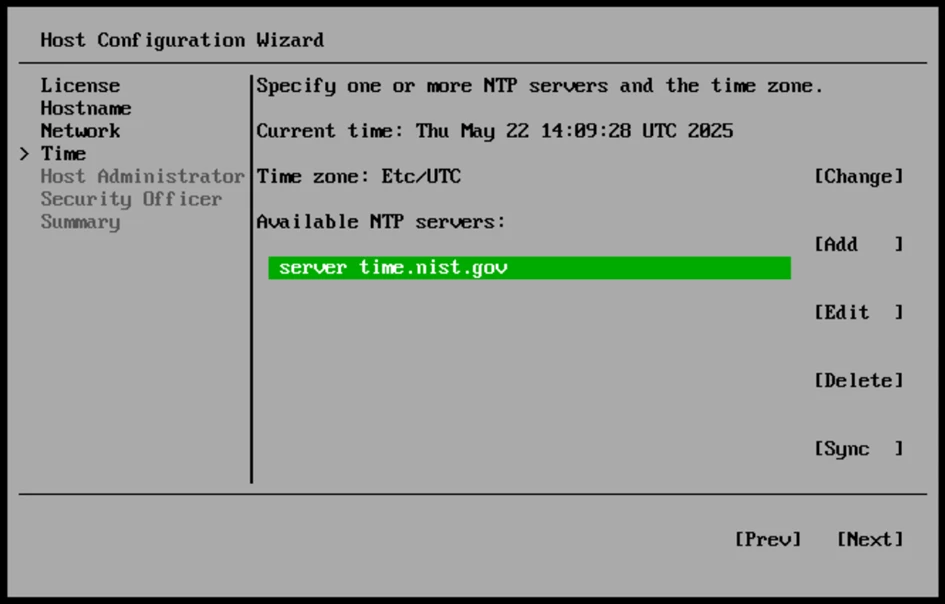

Etape importante à ne pas négliger la configuration du serveur NTP, particulièrement dans un environnement de production, c'est un point crucial du point de vue de la sécurité.

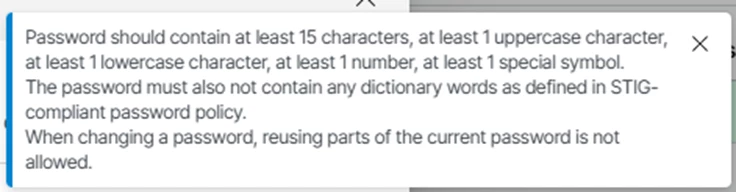

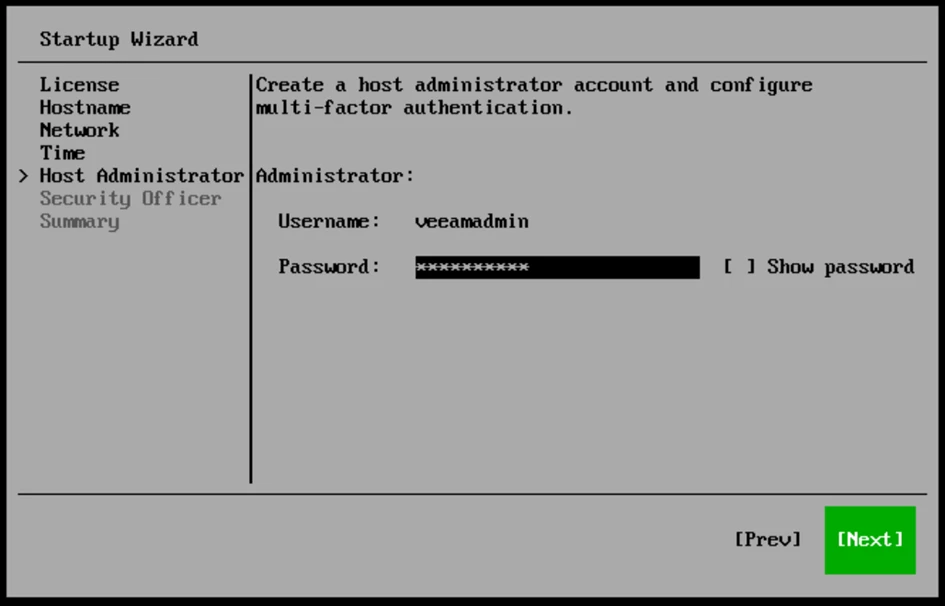

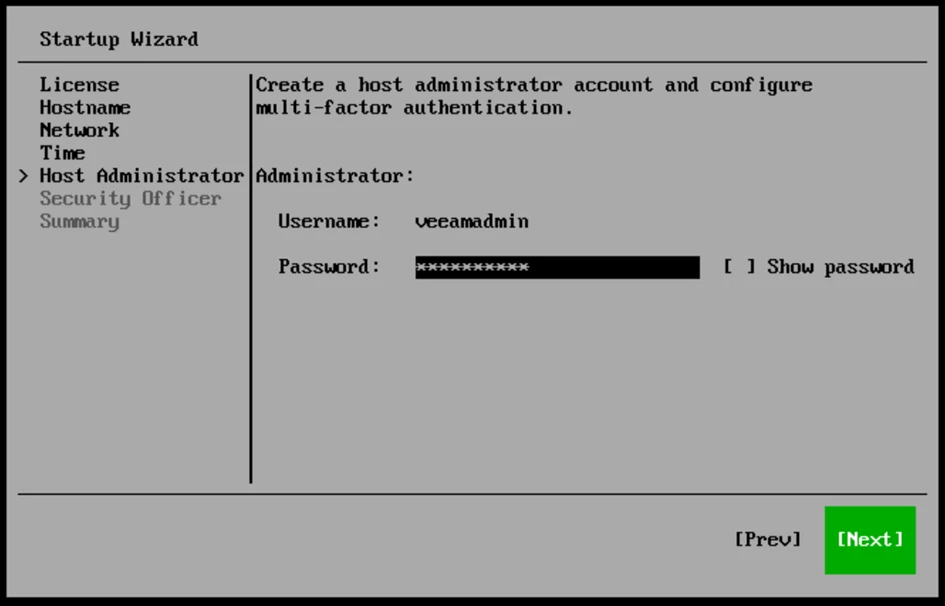

Définir un mot de passe pour le compte administrateur par défaut, il n’est pas possible de le renommer à cette étape pour l’insant. Attention le mot de passe respecte les bonnes pratiques de sécurité DISA STIG (nombre de caractère, caractère similaires successif, etc…)

Je recommande d’afficher le mot de passe, lorsque vous le tapez 😉

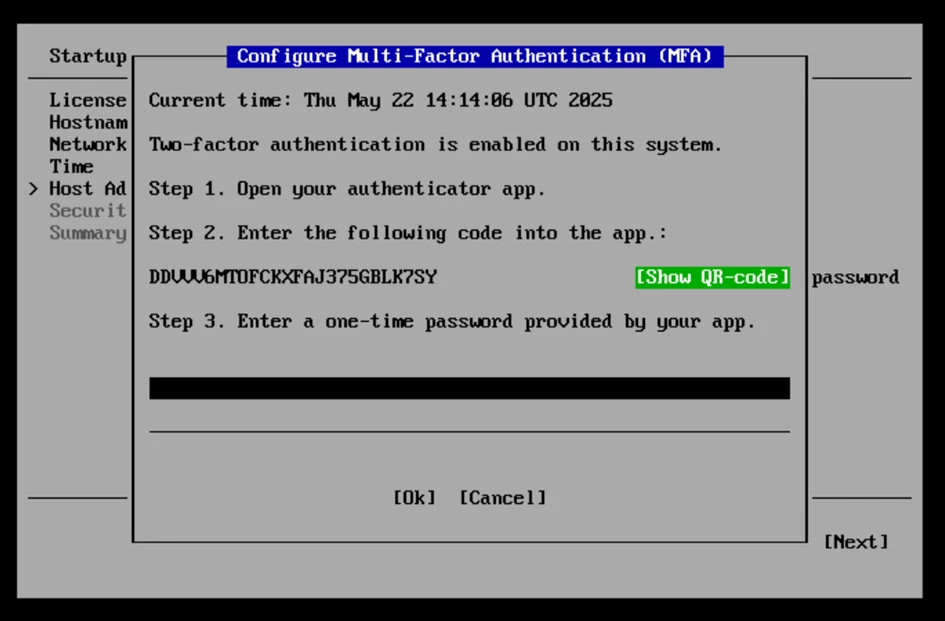

La 2FA est obligatoire et doit donc être configurée à l'étape suivante. Un code et optionnellement un QR-code sont affichés à l'écran et peuvent ainsi facilement être enregistrés dans l'authentificateur TOTP de votre choix.

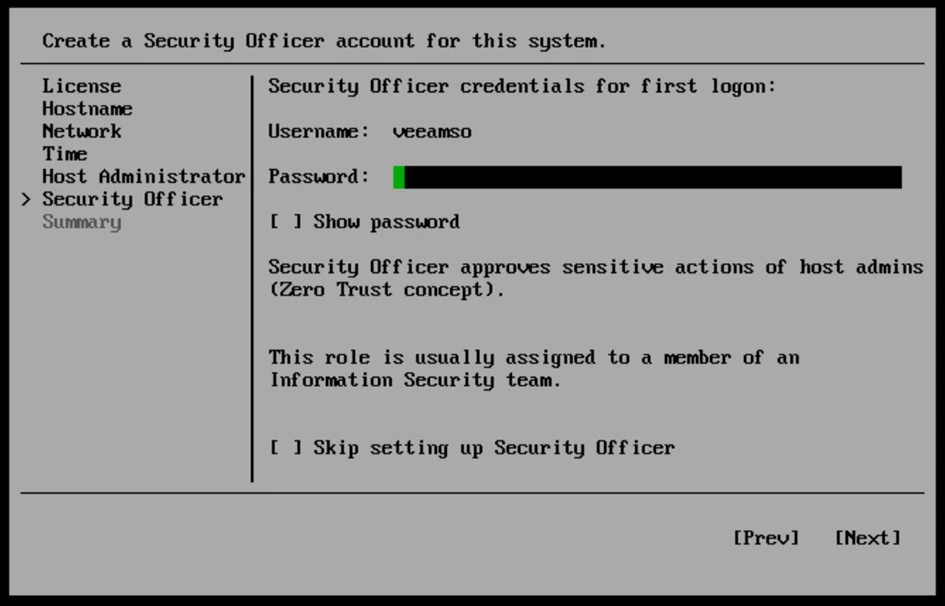

Un nouveau rôle fait son apparition, le « security officer », cette étape n’est pas obligatoire mais recommandé, la configuration d’un tel rôle impose la validation de cet utilisateur pour certaines actions comme la demande de suppression de données de sauvegarde par un admin.

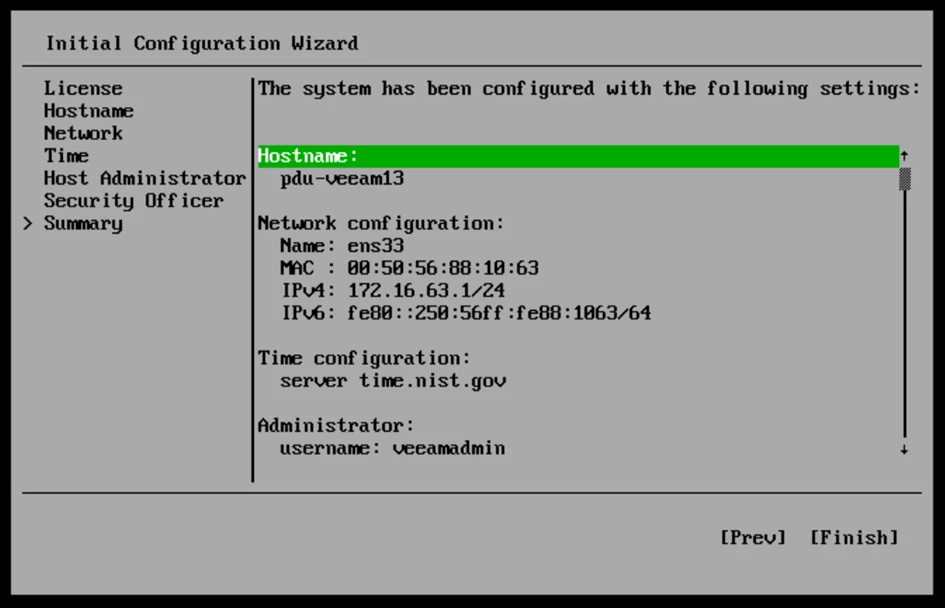

La configuration est terminée, Veeam nous affiche un résumé avant validation.

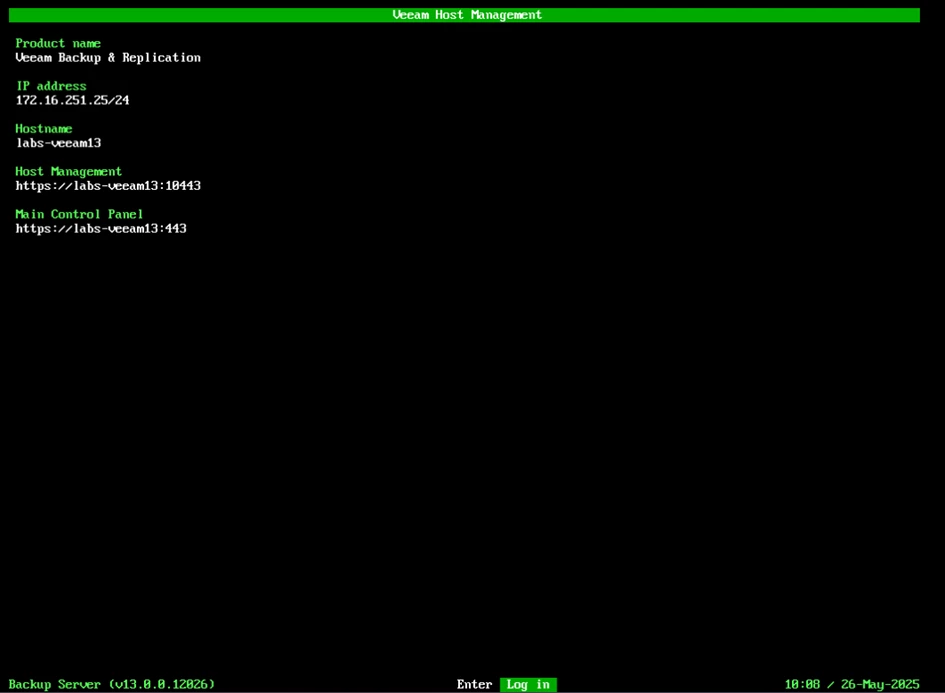

On valide et TADAM notre serveur Veeam est opérationnel. La console nous affiche le nom d’hôte mais également les urls des adresses de management.

Host Management

Vous aurez le choix d’administrer votre nouvelle Appliance via deux console, console native de l’hôte ou bien via une interface Web. Nom de code : Cockpit !

- Host Management WebUI

- Rôle Admin

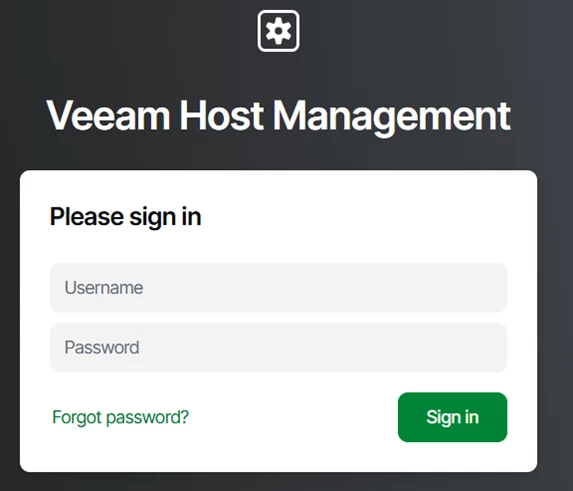

Première méthode en utilisant l’interface WebUi. Ouverture de la session avec le compte admin.

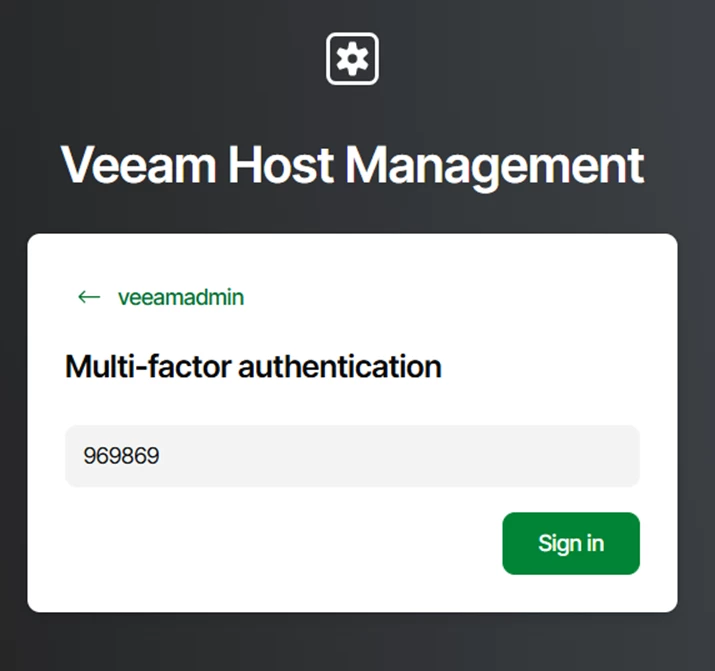

Sécurité oblige la double authentification est demandée.

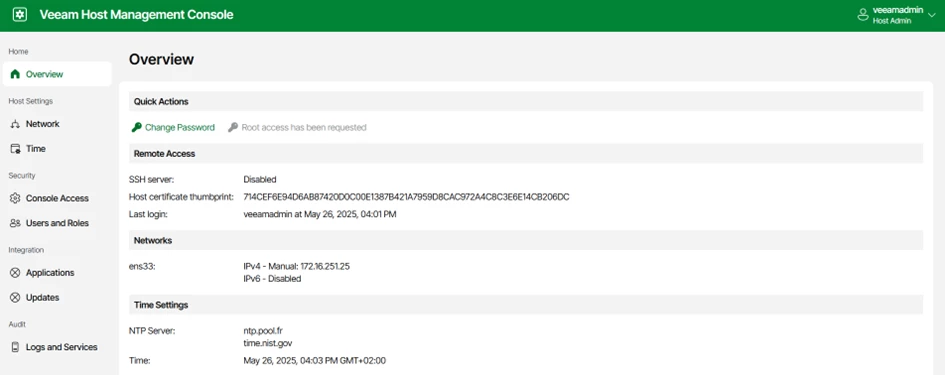

Cette nouvelle interface permet l’administration de notre appliance nouvellement déployée avec la possibilité par exemple de :

- Configuration réseau

- Configuration du NTP

- Créer de nouveaux utilisateurs

- Mise à jour

- Export des logs

La page d’accueil est un aperçu de la configuration globale.

Host Setting

- Dans le menu Network, nous avons la possibilité :

- D’éditer le nom d’hôte

- Ajouter des serveurs DNS

- Joindre la machine au domaine (non recommandé)

- Editer la configuration réseau

Ces actions ne semblent pas nécessitées pour l’instant d’approbation du Security officer. (SO)

- L’onglet Time permet :

- Modifier les serveurs de temps

- Vérifier la synchronisation

Modifier la Timezone

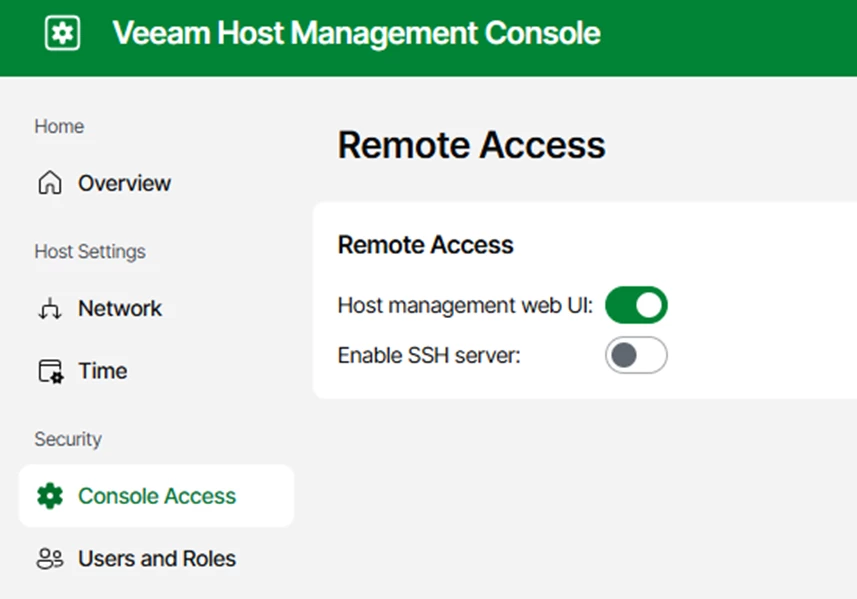

Security

- Dans le menu Console Access, afin d’accroitre la sécurité nous avons la possibilité de désactivé cette interface Web et forcer la connexion via la console de l’hôte. Attention le compte SO ne semble pas être en mesure de pouvoir s’authentifier sur cette console.

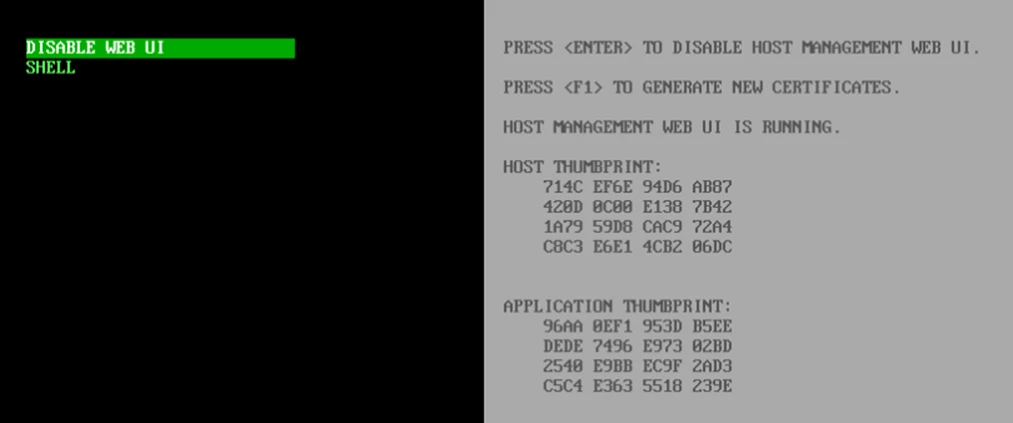

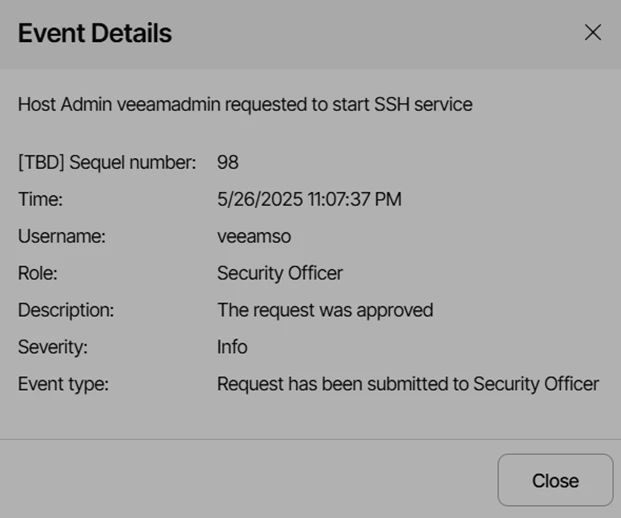

Également nous pouvons activer le Service SSH. Je recommande fortement de le laisser désactivé par défaut, son activation sera nécessaire seulement pour du debug. L’activation est soumise à validation du SO.

Une seconde action sera requise pour avoir accès au compte root.

- Users and Roles

Nous pouvons dans cet onglet :

- Créer de nouveaux utilisateurs

- Modifier les comptes existants

- Il est possible de renommer les comptes par défaut ( Tips : Il est recommandé de modifier les valeurs par défaut)

- Reset le mot de passe ou la MFA

✅La suppression d’un compte à privilège est soumise à l’approbation du SO

Intégration

- Le menu Applications va permettre d’activer des options supplémentaires comme l’autorisation pour la collecte de données Data Collection qui sera certainement utilisé pour l’intégration avec Veeam One, cette intégration sera valide pour 60min. Idem le SO devra valider l’action.

Une nouvelle fonctionnalité qui fait son apparition « Veeam High Availability ». Idem avant de pouvoir activer cette fonctionnalité le SO doit valider cette action.

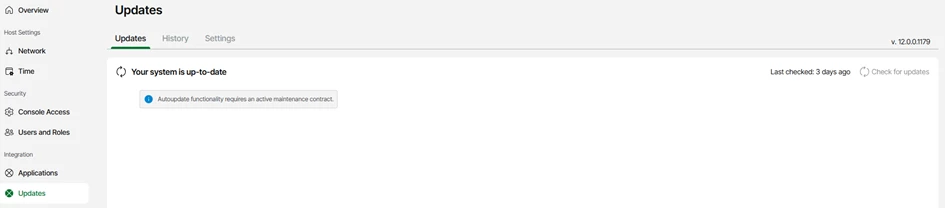

- Le menu Updates, son nom est plutôt évocateur, c’est ici que nous pourrons vérifier les updates mis à disposition par Veeam. (Similaire à ce qu’on retrouve par exemple avec Veeam for Azure)

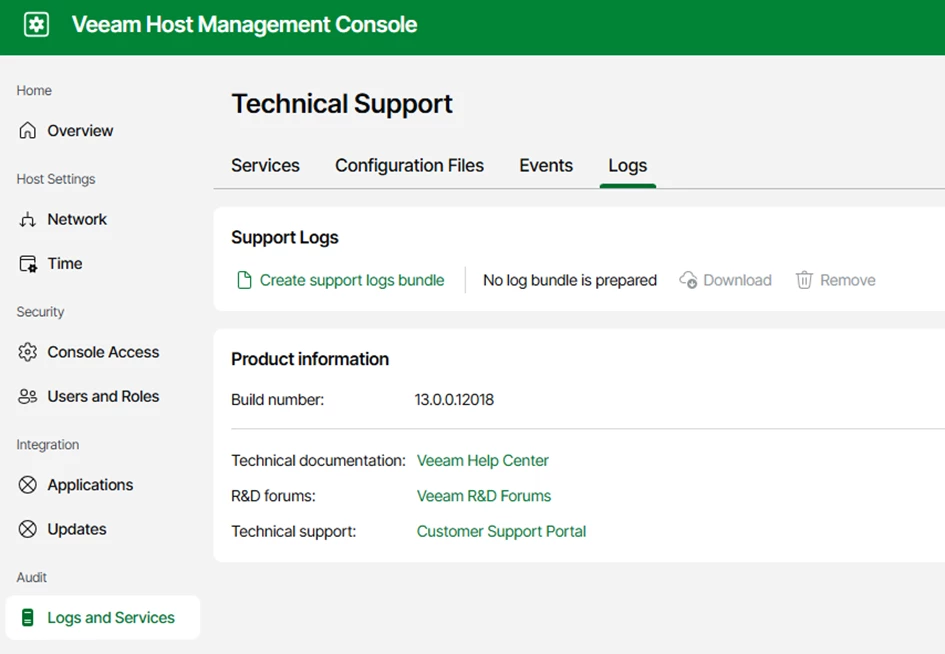

- Audit (Ce menu je pense porte mal son nom)

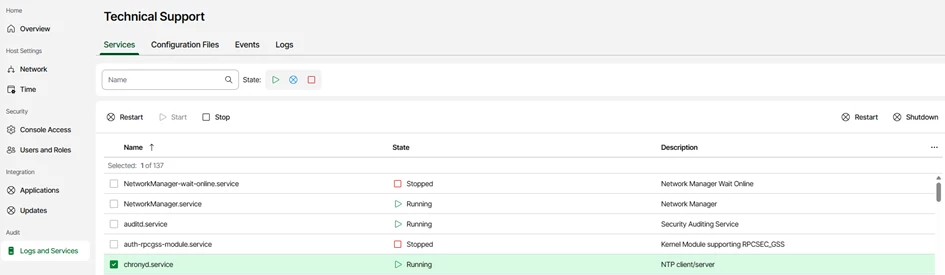

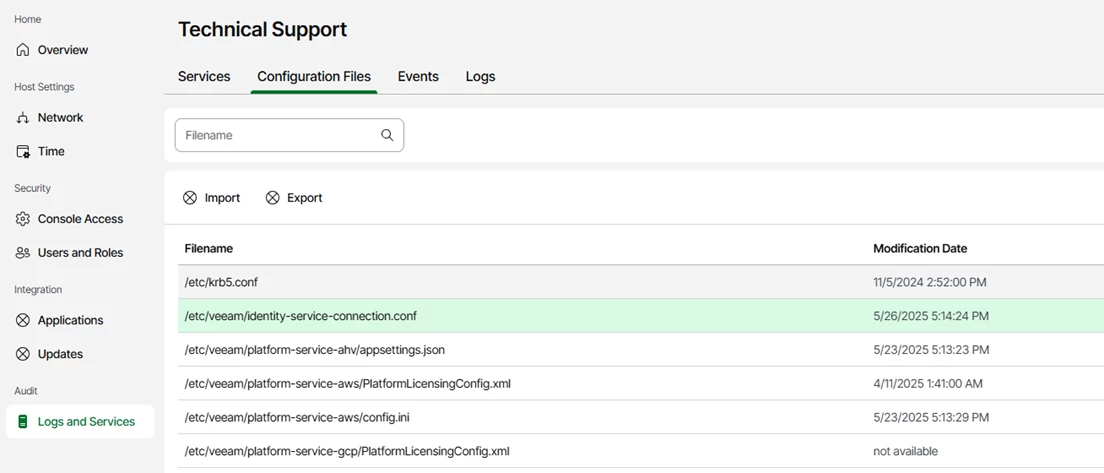

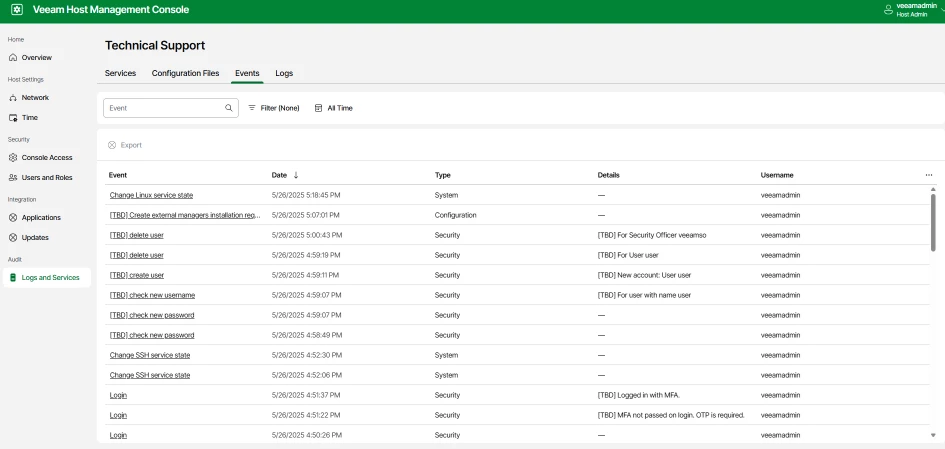

Dans le dernier onglet Logs and Service, nous pouvons effectuer de nombreuses actions comme

- Gérer les services (Arrêt/redémarrage)

- Importer/exporter les fichiers de configuration

- Dans l’onglet Events, nous avons une journalisation de l’ensemble des actions effectuées sur l’interface.

- Le dernier onglet Logs permet de générer les logs pour le support Veeam demandé lors de l’ouverture d’un case.

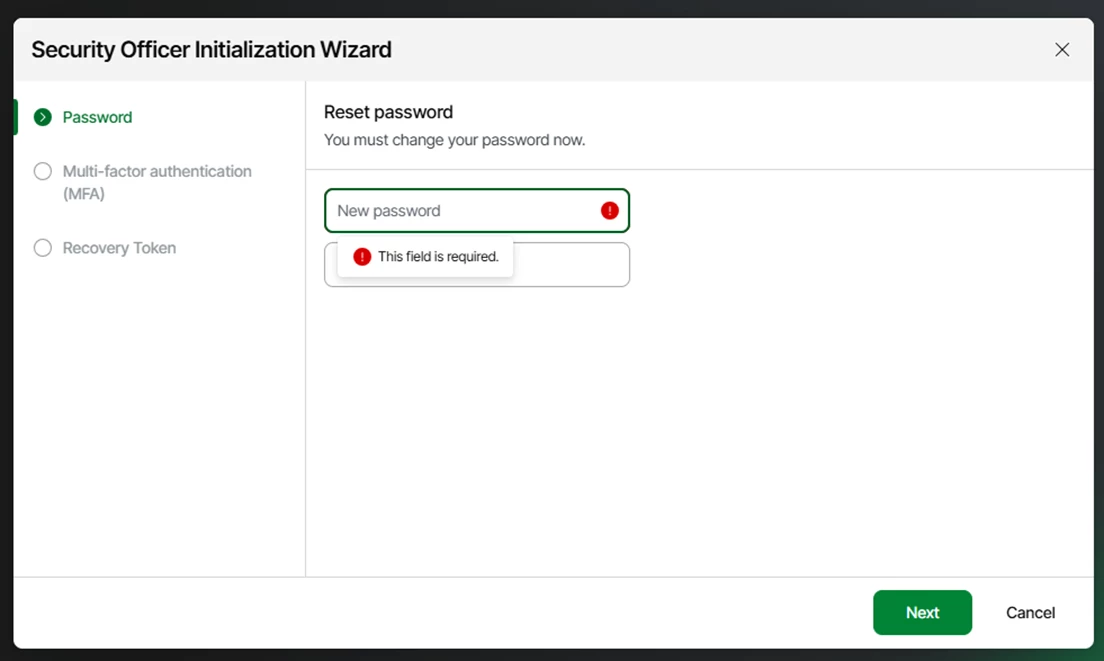

- Rôle Security Officer

Ouvrons maintenant une session avec le compte Security Officer.

Le compte étant destiné à une seconde personne (Admin sécurité, RSSI,…), il est demandé de reset le mot de passe lors de la première ouverture de session.

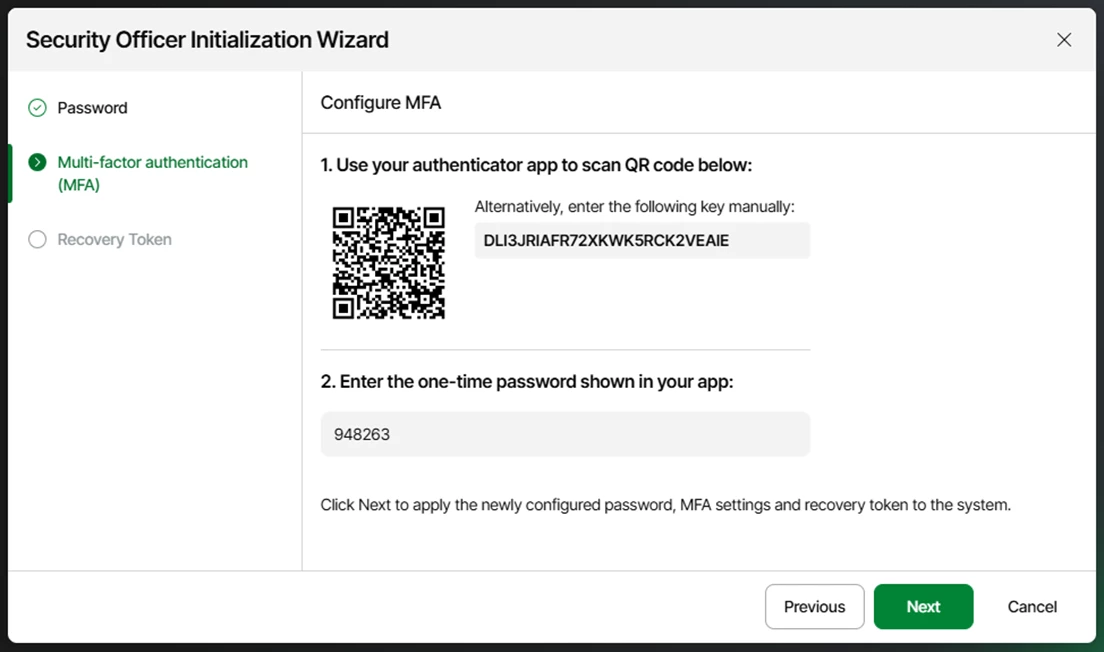

Sécurité oblige la double authentification est demandée.

L’utilisateur devra activer la MFA

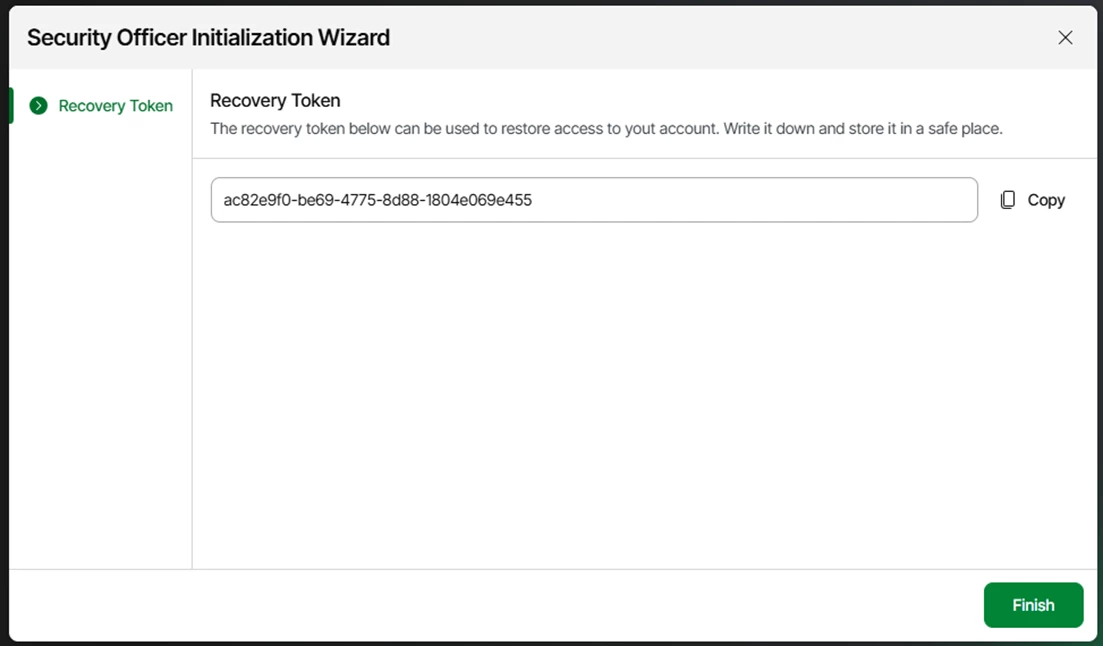

On obtient le token de restauration, à conserver en lieu sûr.

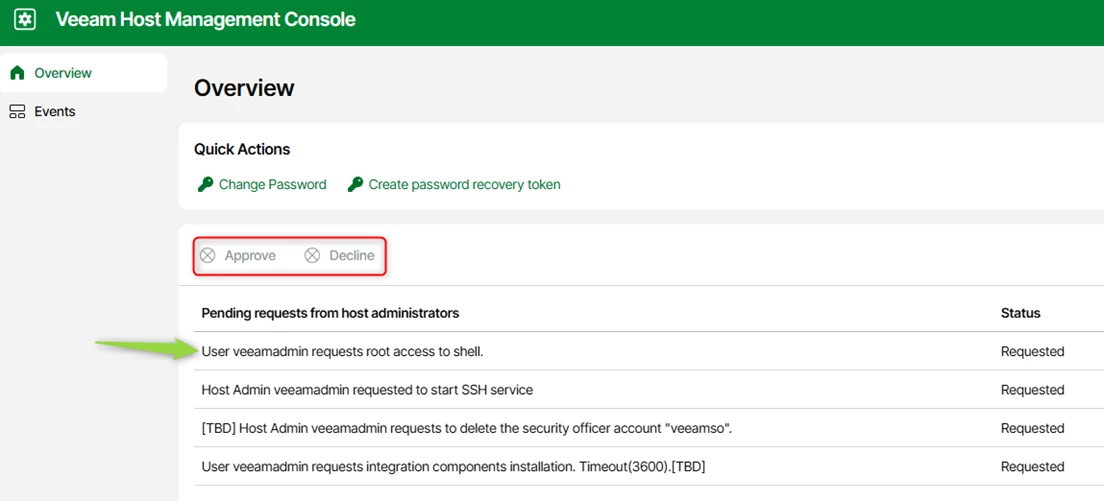

Une fois ce paramétrage effectué, nous avons une page allégée par rapport à précédemment, pour rappel le rôle du SO est de valider certaine action et d’auditer les événements si nécessaire.

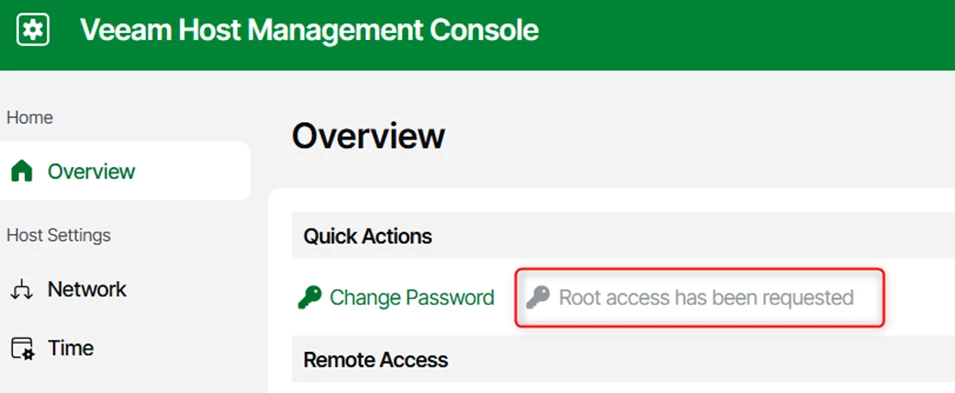

Nous retrouvons les requêtes soumises précédemment, que nous pouvons approuver ou rejeter

Dans la partie Events nous avons la possibilité de filter les événements pour rechercher plus facilement une action précise.

- Host Management Console

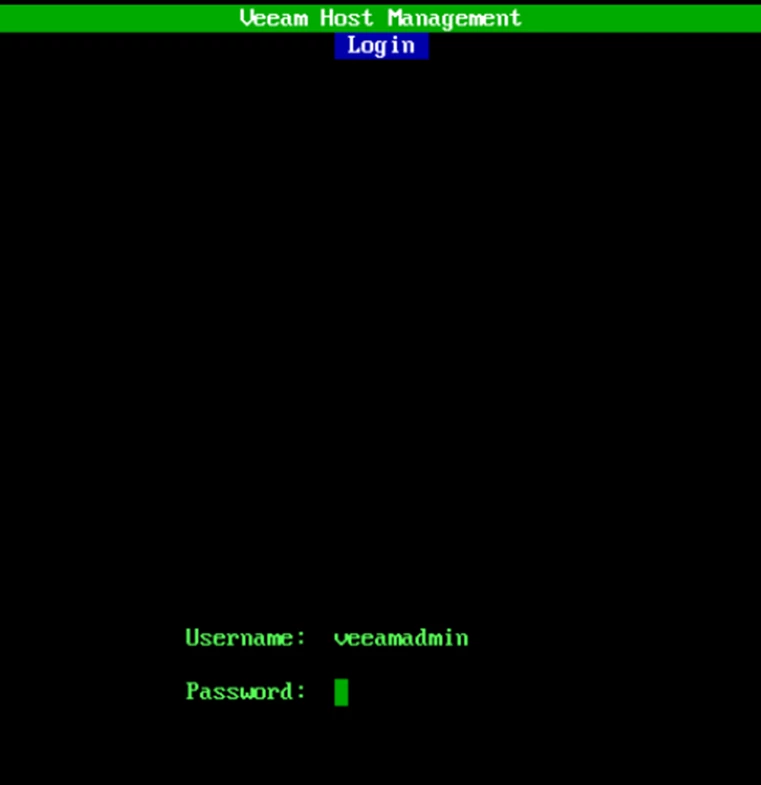

La seconde méthode est d’utilisé la connexion sur la console directement.

Encore une fois il est nécessaire de préciser le code de la MFA

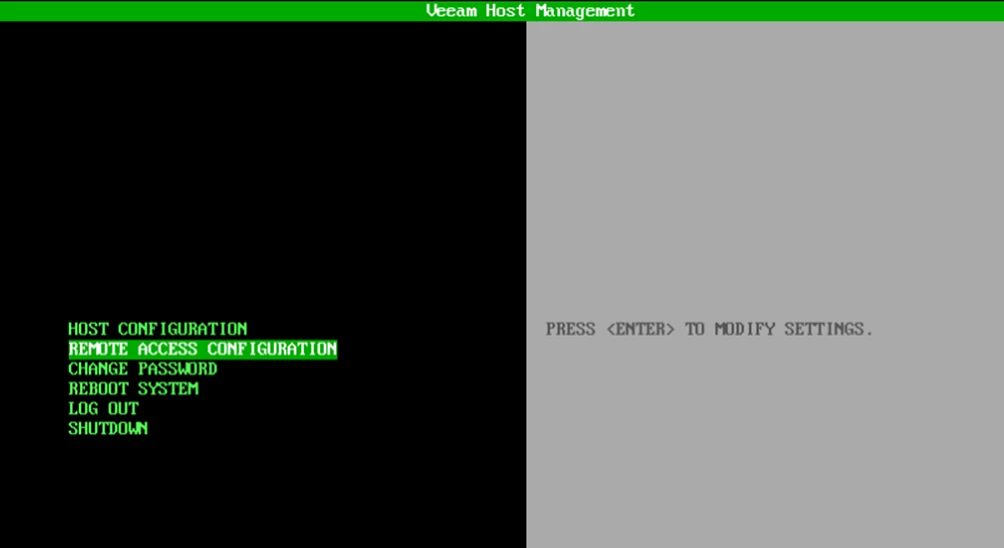

Parcourons les options disponibles

Host configuration

Nous avons ici la possibilité de modifier :

- D’éditer le nom d’hôte

- Ajouter des serveurs DNS

- Editer la configuration réseau

- Editer la partie NTP

Remote Access configuration

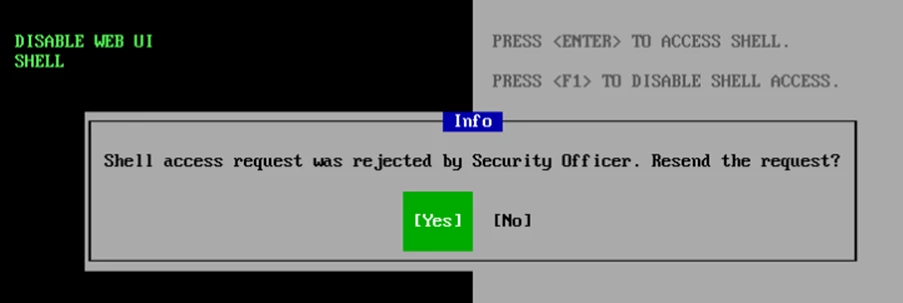

Ici nous avons possibilité de désactiver la console de management WebUI et d’activer l’accès au SHELL (Cette action nécessite l’approbation du SO)

Nous avons ensuite la possibilité de redémarrer ou d’arrêter l’Appliance.

- ACCES SSH

Afin de pouvoir ouvrir une session SSH, l’administrateur doit effectuer une demande auprès du SO.

Le service sera disponible pour un temps définit

Le compte admin pourra ouvrir une session SSH avec son identifiant/mot de passe.