Cuando apareció Veeam Threat Hunter en Veeam Backup & Replication 12.3, muchos lo vimos como “ese extra interesante” para escanear backups buscando malware.

En la versión 13, dejó de ser un “extra interesante” y se convirtió en parte activa de la estrategia de ciberresiliencia y respuesta a incidentes.

La diferencia no es cosmética. Es arquitectónica.

¿Qué hacía realmente Threat Hunter en 12.3?

En 12.3, Threat Hunter introduce un motor propio de análisis de malware que:

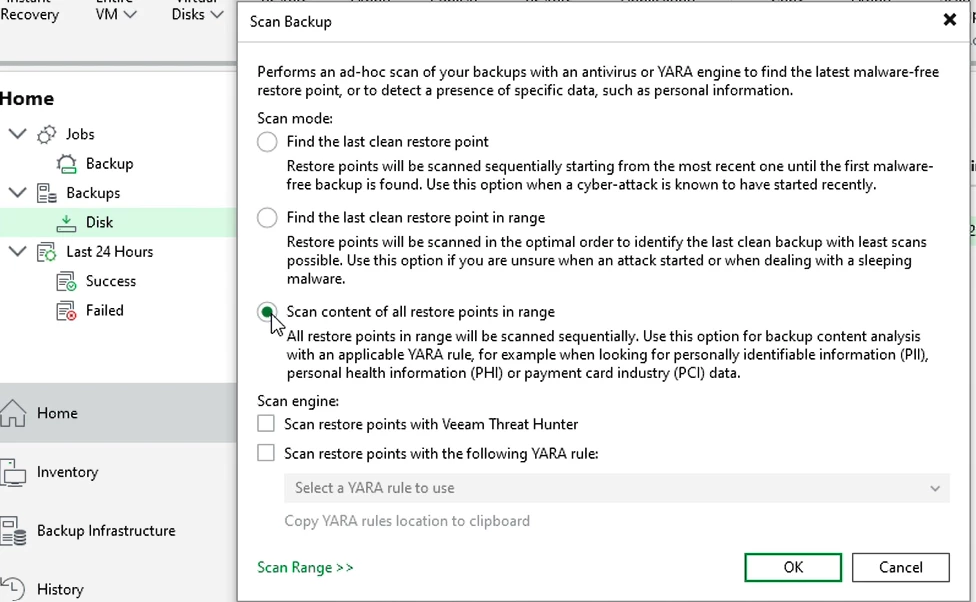

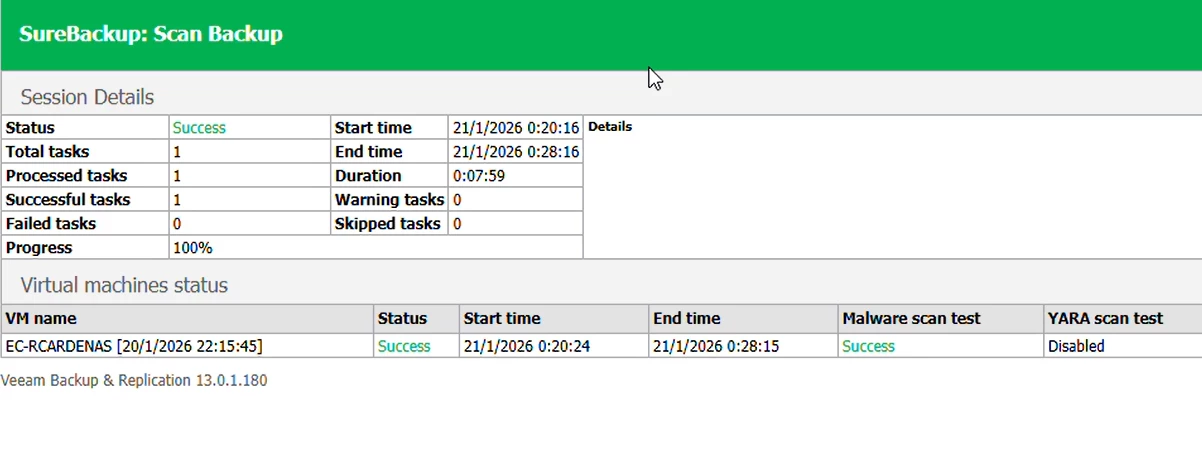

- Escanea puntos de restauración sin depender de antivirus externos.

- Usa firmas, heurística y reglas YARA para detectar amenazas dormidas.

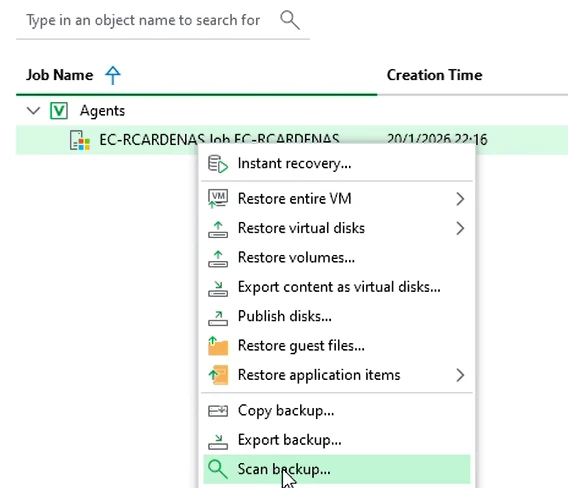

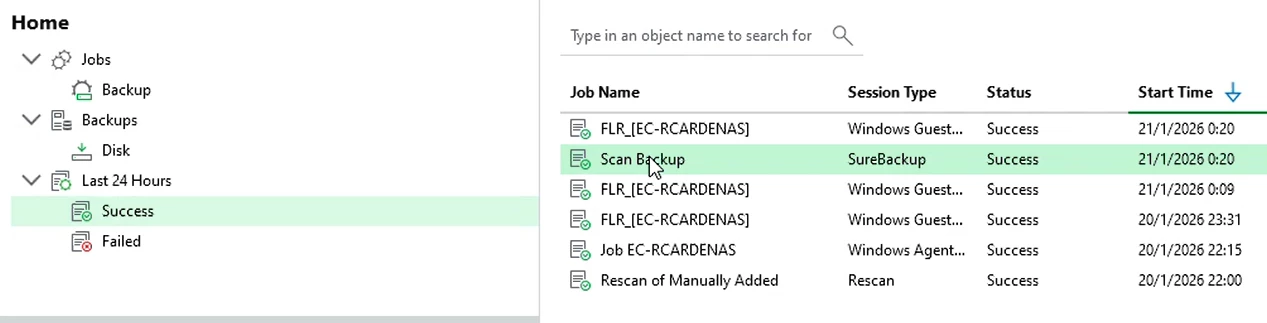

- Funciona sobre el Mount Server en Secure Restore, SureBackup y Scan Backup.

Esto permitió algo clave: verificar que el backup no estuviera infectado antes de restaurar.

El enfoque era reactivo y manual:

“Voy a restaurar → escaneo → valido → continúo”.

¿Qué cambia en V13? El salto a lo proactivo

En V13, Threat Hunter deja de esperar a que tú lo ejecutes.

Ahora forma parte de un flujo llamado Proactive Investigation:

- Detecta comportamientos sospechosos en los backups.

- Dispara automáticamente análisis cuando algo no cuadra.

- Puede marcar backups como “clean” automáticamente.

- Reduce escaneos innecesarios y carga operativa.

Esto cambia completamente el modelo hacia validación continua e inteligente del repositorio.

El cambio más importante: integración con el ecosistema de seguridad

En 13, Threat Hunter es una pieza del SOC.

Puede integrarse y correlacionarse con:

- SIEM

- Plataformas SOC

- RBAC avanzado

- SSO (Entra ID, Okta, SAML)

- Eventos de seguridad del propio Veeam

El backup pasa a ser una fuente activa de detección forense.

Soporte para entornos modernos

12.3: Enfoque principalmente Windows.

13: Windows + Linux + Cloud + híbrido.

Uso operativo + forense + SOC, alineado a Zero Trust y ciberresiliencia.

Conclusión

V12.3 nos dio visibilidad sobre malware en los backups.

V13 convierte esa visibilidad en automatización, correlación y respuesta.

El backup deja de ser pasivo y se convierte en un sensor histórico de amenazas dentro de la arquitectura de seguridad.