Hallo zusammen,

heute erhielt ich vom VBS per Mail eine Meldung “Potential malware activity detected (1 malware events)”, die einen Status “suspicious” vermeldet. Allerdings beinhaltet die Mail keinen brauchbaren Hinweise außer, dass ein bestimmter gesicherter Server die Quelle des Problems sein soll.

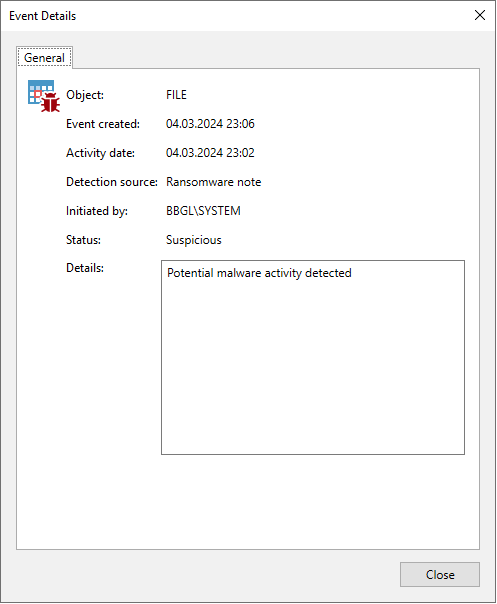

Die Untersuchung der entsprechenden Meldung in der VEEAM-Konsole (Home > History > Malware Events) bleibt auch jeden Hinweis schuldig. Ein Doppelklick auf das Event zeigt weder die betroffene Datei an, noch wird ein Hinweis auf ein Protokoll oder ein log-Datei gegeben.

Laut Referenz soll sich das Protokoll im Pfad i%ProgramData%\Veeam\Backup\Malware_Detection_Logs\suspicious_...log] befinden. Der Ordner Malware_Detection_Logs existiert bei mir nicht. Eine Suche nach Ordnern oder Dateien mit dem Suchbegriff *suspicious* ergab überhaupt nichts.

Der Befehl eScan Backup] für den betreffenden Backup-Satz ergab auch keinen Fund. Ein Scan auf der entsprechenden VM fand ebenfalls nichts.

Kann es sein, dass die neue Funktion solche Malware-Detect-Meldungen ohne Grund “raushaut”? Kennt jemand von Euch dieses Verhalten?