Buongiorno a tutti e buon lunedì!

Voglio condividere con voi la versione italiana dell’approfondimento sui tre pilastri della cyber resilienza: cyber kill chain, mitre attack framework e il nuovo zero trust data resilience. Sarà anche parte del virtual meeting di Febbraio, pertanto se volete leggerlo, darmi feedback e farmi domande, ho modo di approfondire online insieme a voi.

Se non vado errato, non erano mai stati uniti questi concetti insieme ancora, per cui eccoci qua, parliamone! Spero possa essere utile alla community italiana, vedetelo come un introduzione all’approfondimento di questi temi. Gli ingredienti base per fare una buona pizza.

Ok, credo di aver detto tutto. Buona lettura!

Introduzione

Il 2024 è un anno di grandi sfide per le aziende, dove una nuova aria di cambiamento riguarda i rischi informatici, sempre più sofisticati, mirati e comuni. In questo contesto è fondamentale disporre di una strategia di protezione del dato efficace, abbandonando le vecchie strategie che ci hanno accompagnato fino ad oggi e riscoprendo framework e tattiche di nuova generazione. Questo whitepaper vi guiderà nell’implementazione di una struttura di backup più sicura e affidabile. Più cyber resiliente. Per fare questo ci affideremo alla Veeam Data Platform.

In passato, le strategie di difesa informatica si concentravano sulla linea perimetrale della rete. Si rispettavano le best practices e gli standard più diffusi, cercando di fortificare la difesa introducendo il rilevamento e la prevenzione delle minacce, correggendo le configurazioni errate e applicando le patch alla data del rilascio, mitigando le intrusioni in caso di indicatori di compromissione. Tuttavia, questo approccio di difesa del castello non è più sufficiente. Occorre migrare verso un approccio di difesa basato sulla conoscenza delle minacce e le tecniche e tecnologie utilizzate dai threat actor attuali.

Per questo motivo, è importante unire la conoscenza della Kill Chain dei Ransomware, la padronanza del MITRE ATTA&CK Framework e l’introduzione del Nuovo Zero Trust Data Resilience Model.

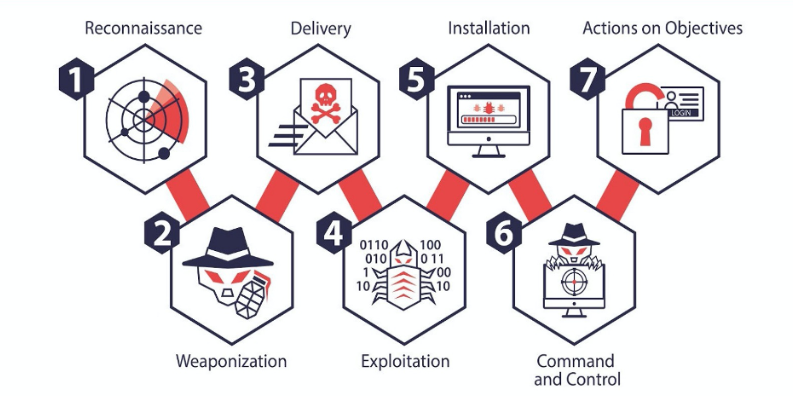

Ransomware Kill chain

Partiamo dall’analisi della Kill Chain, un modello adottato dall’ambito militare e sviluppato da Martin Lockheed nel 2011 per tracciare e suddividere le fasi utilizzate da un attaccante, al fine di comprendere e difendersi dagli attacchi Advanced Persistent Threats. Per fornire un breve quadro sulle APT, queste rappresentano una tipologia di minaccia avanzata e persistente, solitamente orchestrata da uno o più attaccanti altamente competenti, gruppi di cybercriminali o entità statali con ingenti risorse finanziare e tecnologiche, in grado di condurre attacchi prolungati nel tempo in modo silenzioso. Il loro nome riflette le loro caratteristiche distintive:

- Avanzate, utilizzando tecniche di alto livello tra cui zero day e malware originali.

- Persistenti, restando all’interno dei sistemi per un periodo di tempo prolungato.

- Mirate, indirizzando le attività a obiettivi od organizzazioni specifiche.

L’obiettivo di questi attacchi è l’esfiltrazione di dati sensibili, la disattivazione di sistemi o infrastrutture critiche, l’infiltrazione e installazione di malware mirati per ulteriori azioni, raccolta di informazioni strategiche e, in alcuni casi, l’esecuzione di azioni di distruzione o sabotaggio. Come potrete immaginare, analizzare in modo completo questo tipo di attacchi è una sfida complessa, resa possibile proprio dalla Kill Chain e suddividendo le fasi dell’attaccante nei seguenti step:

- Recoinnaissance

- Weaponization

- Delivery

- Exploitation

- Installation

- Command and control

- Actions

Image credits to: https://f3rm1.cloud/learning/

Analizziamoli punto per punto.

- Recoinnaissance (Ricognizione): questa fase iniziale vede il threat actor analizzare ed enumerare i sistemi e le vulnerabilità del target, che comprendono indirizzi IP, domini, indirizzi email e profili sui social media. Può avvenire sia in modo passivo, senza interazione diretta con il target (ad esempio, attraverso ricerche su Google), sia in modo attivo, in cui si interagisce direttamente con il target (ad esempio, l’enumerazione dei servizi attivi su un IP bersaglio).

- Weaponization (Armamento): qui il threat actor crea il vettore di attacco, che può essere costituito sia da malware sia da software legittimo di terze parti, al fine di sfruttare le vulnerabilità individuate nella fase precedente o per creare backdoor per futuri accessi non autorizzati. È in questa fase che si colloca la creazione del payload.

- Delivery (Consegna): come suggerisce il nome, questa fase coinvolge la consegna dell’attacco da parte del threat actor, che può avvenire tramite l’invio di email contenenti allegati o link malevoli, oppure attraverso l’esecuzione diretta di codice malevolo sulle vulnerabilità individuate.

- Exploitation (Sfruttamento): il payload agisce sul target e inizializza lo sfruttamento delle vulnerabilità, permettendo al threat actor di ottenere accesso ai sistemi bersaglio.

- Installation (Installazione), sui sistemi bersaglio vengono installati software aggiuntivi o ulteriori malware per mantenere l’accesso o per espandersi tramite escalation dei privilegi all’interno della rete.

- Command and Control (Comando e Controllo): il threat actor assume il controllo remoto dei sistemi target o di altri dispositivi presenti nella rete del target, utilizzando tecniche di lateral movement.

- Actions (Azioni): in questa fase finale della Kill Chain, gli obiettivi dell’attacco vengono eseguiti, che possono comprendere l’esfiltrazione dei dati, la manipolazione dei sistemi o altre azioni malevole pianificate.

Prima di procedere, semplifichiamo raggruppando le fasi di Reconnaissance, Delivery ed Exploitation in Access, mentre affronteremo la Weaponization in seguito utilizzando il framework MITRE ATTA&CK. Le fasi diventano quindi:

- Access

- Installation

- Command and Control

- Actions

Nella fase iniziale di Access, avviene quindi la prima interazione con il target, durante la quale viene esaminata l’intera superficie di attacco. Questo può comportare l’utilizzo di credenziali già presenti in precedenti data leak o attacchi di tipo phishing, l’uso di Accessi RDP o VPN compromessi o vulnerabili, oppure l’exploit di vulnerabilità più complesse come, per citarne una, quella associata a ProxyLogon nei server di posta Microsoft Exchange. Inoltre non è da escludere la possibilità di attacchi legati all’hardware, attraverso la compromissione di reti WiFi o l’utilizzo di chiavette USB contenenti codice malevolo. La fase successiva, quella di Installation, varia considerevolmente a seconda del threat actor coinvolto. In generale, vengono impiegati malware personalizzati estremamente sofisticati e RAT (Remote Access Trojan) per acquisire un accesso completo ai sistemi target. Correlata a questa è la fase di Command and Control, nella quale la stragrande maggioranza delle informazioni pubbliche conferma l’utilizzo di Cobalt strike, un famoso strumento di sicurezza di tipo Red Team. Infine, segue Actions, durante la quale vengono eseguite le azioni termine dell’attacco, e che possono comprendere inizialmente l’esfiltrazione dei dati e successivamente l’avvio del processo di encryption per renderli inaccessibili.

Comprendere la Ransomware Kill Chain permette alle aziende di adattare le proprie strategie di difesa e contromisure ad ogni fase del processo.

MITRE ATTA&CK

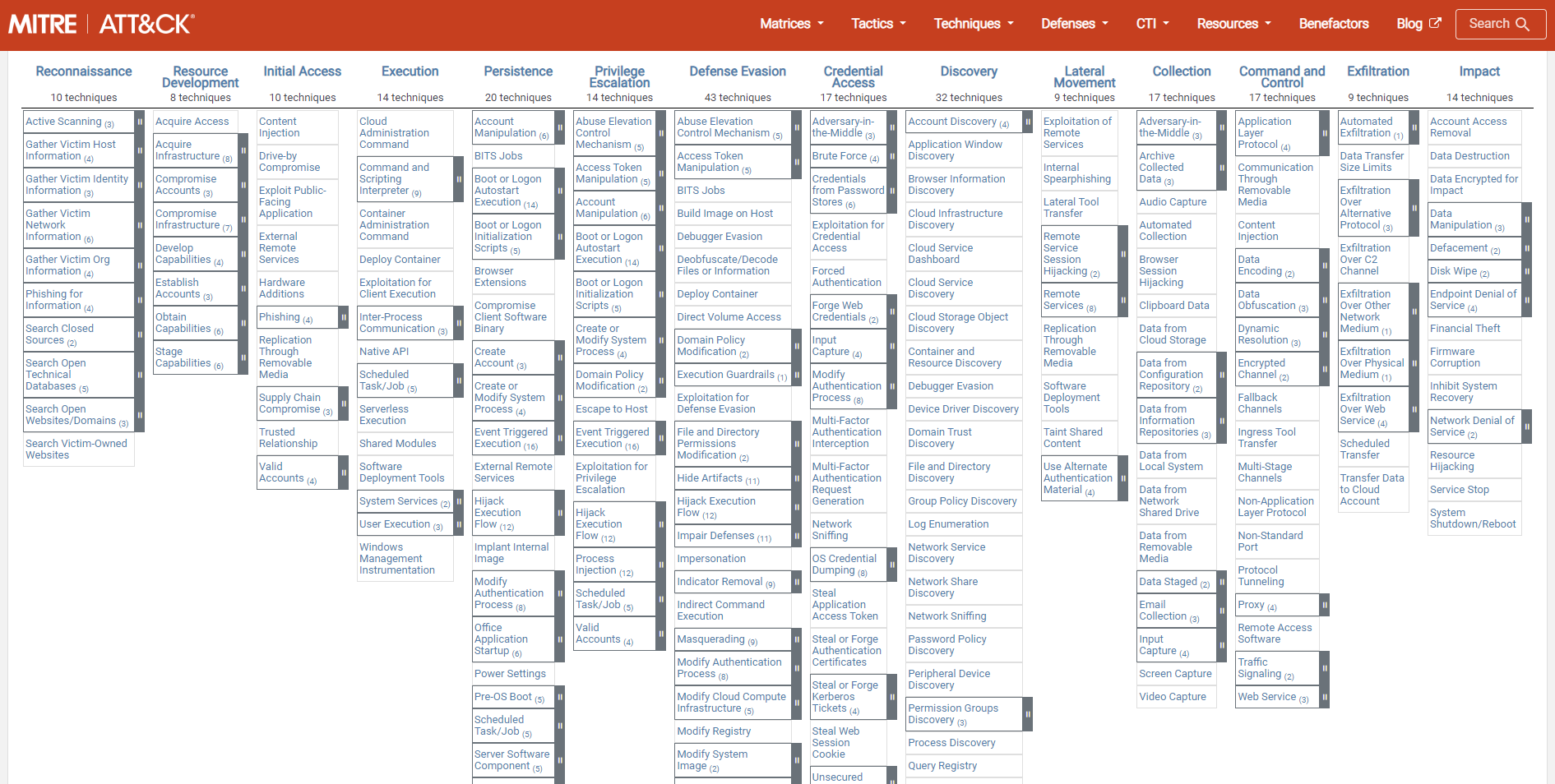

La MITRE Corporation è una organizzazione senza scopo di lucro fondata nel 1958, dedicata alla ricerca e allo sviluppo in ambito tecnologico. È conosciuta per il suo ATTA&CK Framework, acronimo di Adversarial Tactics, Techniques and Common Knowledge. Fornisce una mappa dettagliata delle tattiche, tecniche e procedure utilizzate dai threat actor durante le fasi di un attacco, dividendole in categorie e aggiornandole regolarmente, offrendo un quadro completo e in continua evoluzione delle minacce legate alla cybersecurity.

L’utilizzo di questo framework consente infatti di studiare e comprendere i threat actor che potenzialmente mirano al settore di riferimento di un’azienda. Analizzando le tattiche e le tecniche utilizzate solitamente da questi, è possibile valutare l’impatto di tali minacce sulle difese e pianificare le contromisure adeguate, coprendo la totalità delle lacune emerse.

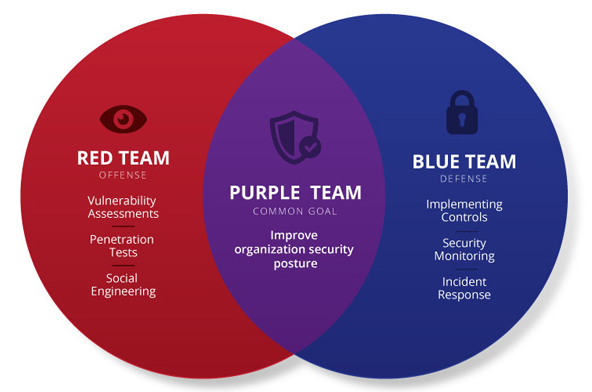

Prima di cominciare con l’uso del framework, occorre assegnare i ruoli di:

- Red Team: simula gli attaccanti, sia esterni che interni all'azienda. Il loro compito è individuare le vulnerabilità nei sistemi e nelle procedure di sicurezza.

- Blue Team: rappresenta la difesa e si occupa di monitorare e proteggere attivamente i sistemi. Il loro obiettivo è contrastare gli attacchi simulati dal Red Team e mitigare i rischi per la sicurezza.

- Purple Team: combina le competenze di Red e Blue Team. Si focalizza sulla collaborazione e sul coordinamento tra i due gruppi, al fine di migliorare l'efficacia complessiva della strategia di sicurezza.

Image credits to: https://letsdefend.io/blog/purple-team-vs-blue-team-whats-the-difference-and-which-is-right-for-your-career/

È poi essenziale identificare i possibili threat actor nel settore di riferimento per indirizzare l’attenzione verso i target che più probabilmente verranno colpiti. Successivamente si seleziona una tecnica dal framework e la si testa tramite attività manuali o tramite l’ausilio di strumenti e procedure automatiche, analizzandone la relativa individuazione e risposta delle difese. È importante sottolineare che parlando di difese non ci si limita solo alle attività del blue team menzionate in precedenza, ma si comprendano anche tutti i servizi e le tecnologie che proteggono la rete dalle intrusioni esterne o interne. Il monitoraggio dei processi, integrato con l'utilizzo di Security Information and Event Management (SIEM), rappresenta quindi un pilastro fondamentale per individuare e rispondere prontamente alle minacce. Con questo approccio è possibile concentrarsi sui sistemi di sicurezza più vulnerabili, ottimizzando l’analisi e il rafforzamento delle difese, mitigando le lacune emerse. Non dimentichiamoci però che in un contesto reale i threat actor non seguiranno schemi teorici predefiniti, ma cercheranno di eludere le difese adattandosi alla situazione, pertanto è fondamentale tenere in considerazione anche la categoria di Defense Evasion all’interno del framework e adottare un approccio dinamico e flessibile alla gestione e risoluzione degli incident.

Nella definizione si accennava alle Adversarial Tactics e Techniques. Se infatti a ogni procedura è associato un identificativo univoco, generalmente caratterizzato da una lettera maiuscola iniziale seguita da cifre, la distinzione tra tattiche e tecniche risulta maggiormente definita. Le tattiche rappresentano il motivo o la finalità di una determinata azione, mentre le tecniche illustrano il metodo con cui l'obiettivo viene conseguito attraverso tale azione. Ad esempio, la tattica spiega perché l'attaccante desidera ottenere delle credenziali, mentre le tecniche descrivono i vari modi in cui tali credenziali possono essere sottratte.

Ho poi menzionato Defense Evasion, il cui scopo è chiaro ed espresso dal nome stesso, ma il framework comprende anche:

- Reconnaissance

- Resource Development

- Initial Access

- Execution

- Command and Control

che trovano una correlazione nella Kill Chain con:

- Recoinnaissance

- Weaponization

- Delivery

- Exploitation

- Command and Control

E poi ancora:

- Persistence, per mantenere l’accesso ai sistemi nonostante eventuali riavvii o interruzioni dei servizi, attraverso l’installazione di backdoor, rootkit o altre tecniche di persistenza.

- Privilege Escalation, per guadagnare permessi di privilegio maggiori in un sistema o in una rete.

- Credential Access, per acquisire e sottrarre credenziali valide, tramite metodi come phishing, keylogging o bruteforce.

- Discovery, per enumerare la rete interna del target ed espandere la knowledge della superficie di attacco.

- Lateral Movement, per ottenere l’accesso e controllare ulteriori sistemi o dispositivi nella rete.

- Collection, per raccogliere le informazioni rilevanti o dati sensibili che hanno portato all’attacco.

- Exfiltration, per l’esfiltrazione stessa dei dati.

- Impact, per manipolare, interrompere o distruggere i sistemi o i dati del target al fine di compromettere l’integrità delle informazioni.

Capture from MITRE ATTA&CK site

Capture from MITRE ATTA&CK site

Come è possibile notare come Reconnaissance, Command and Control e Resource Development siano già stati citati nella Kill Chain. Visitando il sito attack.mitre.org, è possibile accedere a una lista di attaccanti e alle relative tecniche utilizzate, mentre la piattaforma engage.mitre.org si propone per aiutare e coinvolgere l’intera community, fornendo una serie di tools sempre correlati a MITRE.

Dopo aver raccolto e mappato dati sia interni che esterni, tra cui quelli relativi all'incident response, l'intelligence open source, gli abbonamenti ai servizi di intelligence, gli allarmi in tempo reale, gli indicatori di compromissione e le informazioni generiche dell'azienda, è possibile integrare e valutare queste informazioni e stabilire a quali aree dare priorità per risolvere efficacemente i buchi di sicurezza individuati. È proprio questo approccio proattivo attraverso il framework MITRE ATT&CK che può fornire un vantaggio significativo nella difesa contro le minacce informatiche, contribuendo a proteggere l'azienda da intrusioni e attacchi dannosi prima che questi accadano in ambiente reale.

Per concludere, il risultato ottenuto consiste nel:

- comprendere i threat actor, identificando quelli più probabili di colpire il settore di riferimento e analizzando le loro tattiche e tecniche abituali.

- analizzare le difese e migliorare la strategia di sicurezza, indirizzando le risorse verso la difesa contro le minacce più probabili.

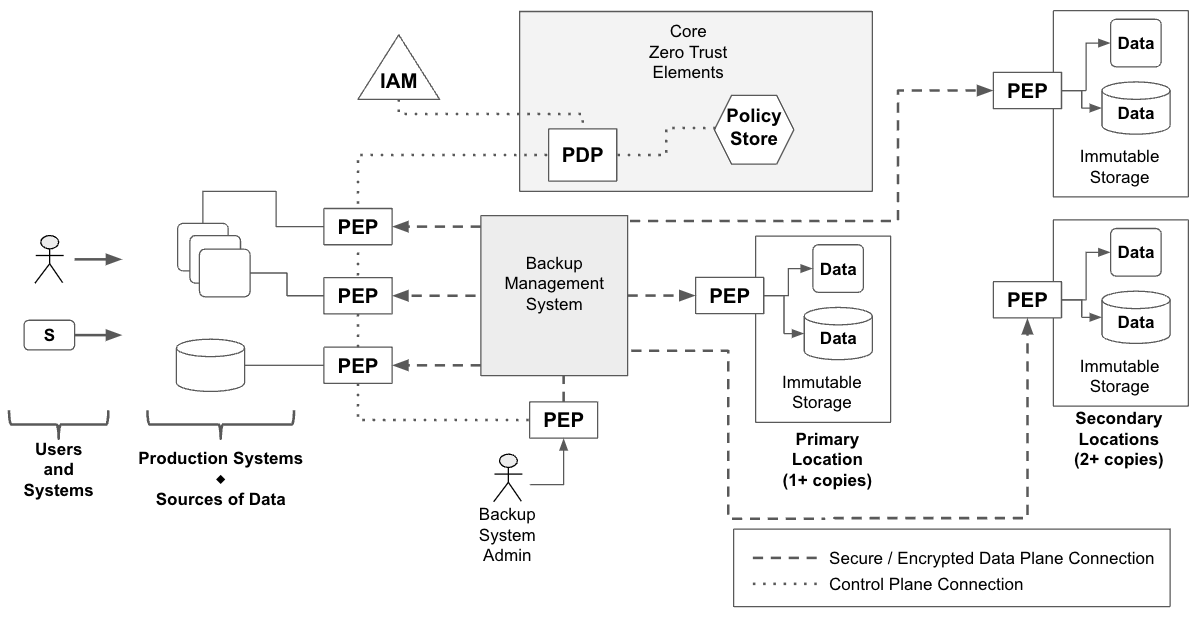

ZERO TRUST DATA RESILIENCE

Il nuovo modello di Zero Trust Data Resilience, e terzo capitolo fondamentale di questo documento, si pone come una risposta cruciale alle sfide della cybersecurity del 2024, abbracciando pienamente i presupposti visti nella Cyber Kill Chain e nel MITRE ATTA&CK e dimostrando una maggiore efficacia rispetto al modello tradizionale di sicurezza perimetrale. Prima di procedere, è necessario ricordare l’approccio Zero Trust in due parole: assume breach. Ovvero, qualsiasi decisione di implementazione e sicurezza andrai a fare, assumi che un threat actor abbia compiuto con successo un exploit della rete. Occorre quindi trovare una risposta aggiornata alla triade obbligatoria per ogni sistema informatico:

- Confidenzialità

- Integrità

- Disponibilità

E considerando che sempre più spesso i sistemi di backup e ripristino dati sono uno dei principali target degli attacchi, con conseguente esfiltrazione e successiva esecuzione di ransomware, diventa imperativo raffinare il concetto di Zero Trust ed evolvere la concezione di team dedicato al mantenimento e alla gestione dei sistemi di backup e storage obbligandolo verso un modello orientato alla cybersecurity. Se infatti il concetto principale di Zero Trust si basa su principi chiave come:

- Privilegio minimo, limitando i permessi di accesso al minimo necessario per operare e solo a utenti e servizi specifici, riducendo così la superficie di attacco.

- Immutabilità, rendendo i dati non modificabili fino alla data di scadenza configurata dopo la loro scrittura, garantendo l’integrità nel tempo.

- Resilienza dei sistemi, mantenendo i sistemi operativi e affidabili.

- Convalida proattiva, monitorando costantemente l’ambiente per individuare e rispondere prontamente ad anomalie o minacce.

- Semplicità delle operazioni, implementando sistemi e procedure di facile gestione per gli addetti.

è necessario valutare anche la maturità dell’implementazione delle seguenti funzioni di:

- Accesso ai sistemi di produzione

- Accesso alla backup infrastructure

- Resilienza dei sistemi

- Monitoraggio e convalida degli accessi

attraverso un sistema di Policy Enforcement Points e Policy Decisions Points e segmentando la rete di backup da quella storage backup non solo dal punto di vista di network separata, ma anche garantendo che solo un sistema autenticato possa accedere alle risorse richieste e non esclusivamente basato sulle credenziali. In questo modo si può implementare la validazione dei seguenti presupposti:

- Privilegio minimo per l’accesso ai sistemi di produzione, limitando gli accessi temporalmente e per contesto, tramite soluzioni di MFA e IAM.

- Segmentando l’appliance di backup dallo storage backup, presupponendo un breach dei sistemi di backup e negando l’accesso di tipo amministrativo allo storage.

- Resilienza dei sistemi, implementando l’immutabilità del dato nello storage backup.

Image credits to: https://numberlinesecurity.com/2023/12/04/the-zero-trust-data-resilience-architecture/

Utilizzando questa strategia di Zero Trust Data Resilience e coinvolgendo attivamente i team di backup e cybersecurity in tutte le fasi di implementazione della backup infrastructure, porta ad ottenere un dato finale di backup immutabile, disponibile e sicuro.

VEEAM DATA PLATFORM 23H2

E arriviamo al capitolo finale, come coniugare questi tre pilastri nella piattaforma Veeam. Sicuramente il ruolo chiave e principe è la formazione dei team impiegati nella gestione delle risorse legate alla infrastruttura di backup, ma anche l’adozione della più moderna soluzione 23H2 Cyber Secure che racchiude le seguenti feature:

Early Threat Detection: utilizzando un motore di rilevamento malware basato sull'IA durante il backup, è possibile identificarne immediatamente la presenza.

Proactive Threat Hunting: segnalando istantaneamente eventuali incongruenze nei backup a ServiceNow e ai SIEM. Oltre che Veeam Incident API e YARA: fondendo i sistemi di cyber-threat per una gestione totale dell’integrità dei punti di ripristino da malware.

Clean Recovery: basando l’analisi dei restore su I/O Anomaly Visualizer, riducendo il rischio di data loss dovute a malware e infezioni.

Come anticipavo nell’introduzione, questo vuole essere un inizio di going deeper, come dicono gli inglesi. Cito anche tutte le fonti, per correttezza e qualora voleste approfondire ulteriormente.

Se non l’avete ancora fatto, scaricate l’ultima versione di Veeam disponibile: https://www.veeam.com/downloads.html

Grazie a tutti e grazie per essere arrivati a leggere fino a qui :)

Fonti:

https://www.crowdstrike.com/cybersecurity-101/cyber-kill-chain/

https://www.truesec.com/hub/blog/using-killchain-analysis-in-ransomware-attacks

https://attack.mitre.org/matrices/enterprise/

https://numberlinesecurity.com/wp-content/uploads/2023/11/2023-11-30-Zero-Trust-Data-Resilience-Research-Whitepaper.pdf

https://www.youtube.com/watch?v=Kqei_qK_AME

https://www.veeam.com/whats-new-backup-replication.html

che la considero una versione 1.0, si può sempre migliorare!

che la considero una versione 1.0, si può sempre migliorare!